谷歌官宣组建“网络攻击部门”,美国网络安全战略转向“以攻代防”

Part01 谷歌宣布将组建网络攻击部门

近日,谷歌宣布将组建网络攻击部门(disruption unit)。谷歌威胁情报集团副总裁Sandra Joyce在本周二的网络安全政策会议上表示,谷歌正在寻找“合法且符合道德规范的干扰方案”,通过情报主导的主动识别模式,寻找能够实际瓦解特定网络攻击活动或行动的机会。

Sandra Joyce在报道中表示:“若想真正改变现状,我们必须从被动响应转向主动出击。”而这一想法与特朗普政府官员及部分国会议员一直主张的“美国政府应在网络空间采取进攻策略”不谋而合。特朗普政府认为外国黑客和犯罪分子尚未承担足够后果,且应该推动总统向企业颁发"私掠许可",允许企业合法开展目前被美国法律禁止的进攻性网络行动。但是,受到此前美国相关法律法规和道德约束,此类行为并未大规模展开。

有观点认为,类似于谷歌这样的企业"私掠行为"很可能助长全球性的互联网攻击行为,甚至反噬美国。美国承受不起网络空间的正面对抗,因其技术依赖度高于他国,冲突升级会使美国因暴露更多脆弱目标而遭受最严重损失。但是,部分美国高官和企业高管却置之不顾,美国智库“西尔维拉多政策加速器”首席分析师Dmitri Alperovitch认为:深思熟虑的网络进攻不仅不会导致局势升级,反而按兵不动才会助长威胁。

Part02 从被动到主动,美国意在“追赃”

有数据显示,美国正遭受着大量网络犯罪分子攻击。根据联邦调查局《2024年互联网犯罪报告》,美国民众提交超过85.9万起投诉,损失总额达160亿美元,较2023年激增33%。其中60岁以上群体报损金额近50亿美元。多数网络攻击源自缅甸、朝鲜等地的专业化"诈骗基地"(scam farms)——这些大规模组织往往都有国家背景。

基于这类原因,美国政府正在积极推动美国网络战略转型。美国前国家安全顾问迈克·沃尔兹及部分国会议员表示,美国应优先采取更具进攻性的网络空间行动而非侧重防御。有议员认为,应通过创新手段和宪法授权来应对现代网络犯罪危机,在数字战场上实现追责与追赃。

Part03 美国政府激进的政策与私人企业的“主动防御”

目前,美国政府、私营企业的“主动防御”表现在以下几个方面:

1、政府政策

特朗普政府上任初期放宽了国防部开展进攻性网络行动的限制,美国国会近年也协助扫除某些历史障碍,以消除法律模糊性并加速行动流程。此外,美国众议员戴维·施韦克特此也提出了《2025年网络犯罪私掠许可法案》(H.R. 4988)。

该提案援引美国宪法第一条第八款(历史上用于批准私掠船参与海上防卫),主张在联邦政府监督下实施有限报复行动,以追回被盗资产并防护关键基础设施。

2、政府主导的网络进攻

美国网络司令部已与以色列协同开展“震网”(Stuxnet)行动,成功破坏伊朗核设施,并对涉嫌干预选举的俄罗斯与伊朗主体实施反制。

3、企业的“主动防御”

谷歌正组建“网络攻击部门”,通过“合法和道德的干扰”选项主动挫败攻击活动。微软等企业也曾通过法律手段拆除僵尸网络或没收黑客加密货币。

Part04 以攻代防,难以解决网络安全问题

美国网络战略“以攻代防”,以谷歌为代表的企业组建网络攻击部门,体现出美国对现有网络威胁的焦虑。但是美国政府和企业的行为很难有进一步成效。

斯坦福大学高级研究员赫伯·林此前曾指出:即使美国在网络空间采取更激进姿态,也未必能震慑他国。美国网络司令部前副总法律顾问库尔特·桑格也认为:本届政府面临的问题是如何传递正确信号并建立有效威慑,同时避免国际大国之间的对抗局势升级。

正如哥伦比亚大学教授埃里卡·隆纳甘所说:美国自身同样在开展网络间谍活动,假设我们能实施所有激进网络方案,但这究竟能带来什么实际收益呢?

银狐病毒的扩散防控;如何建立高效闭环的漏洞运营体系

话题抢先看

1、银狐病毒中招后会在钉钉等软件疯狂拉群、群发钓鱼信息,有什么方案可以用于缓解或限制该情况?

2、面对日常暴露的安全漏洞,如何打破安全、业务等部门间的壁垒,建立高效闭环的漏洞运营体系?

3、重保期间的7*24小时快速相应怎么做才能省力又省心?

Q:银狐病毒中招后会在钉钉等软件疯狂拉群、群发钓鱼信息,有什么方案可以用于缓解或限制该情况?

A1:

不一定是钉钉的问题,可能是下载其他破解软件带进来的。我们是先移出,很可能0号员工在吃午饭呢,不移出还会继续发。

A2:

安全意识宣传,最重要。中招的0号员工先从组织移出,确认安全后再加回组织。

A3:

事前培训。

re1:培训就有用啦?敏感词管控业务部门不闹吗?

re2:业务重要,还是安全重要?真出事业务背锅吗?

re3:只要赚了钱,背锅也就罚酒三杯。业务出了点问题,安全要祭天咯

A4:

1、通过API抓取拉群数据,拉了超过多少人的群自动告警,

2、待办、日程、ding消息同时发送超过50人并且卸载链接附件的告警(原生规则)

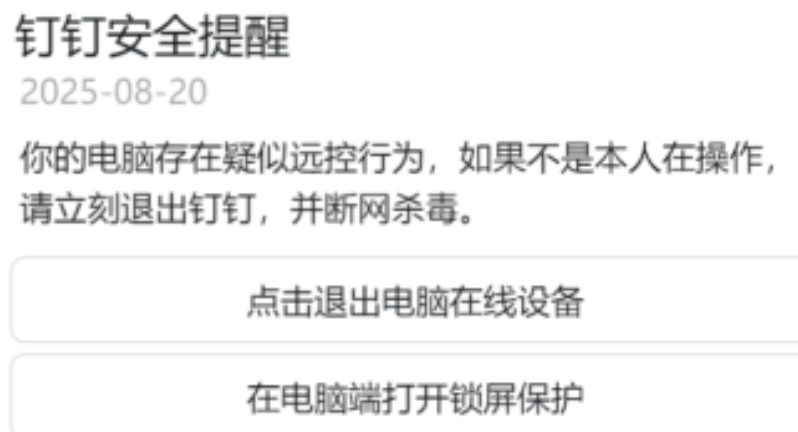

3、开启钉钉原生的风控机制(钉钉监测到电脑被异常远控会自动推送消息确认或踢蹬)

专属版也要维护策略,可以参考手册。此外,还有一块能力,维护异常链接/异常关键字内容,在群里面发了相关内容会产生告警,这一块需要自己维护规则。

A5:

1.安全意识宣传

2.设置自动化规则,遇到可疑行为,自动解散群聊或移出阻止,阻断0号员工远控。

3. 管理员想租户内部群发bot通知。

4. 封禁URL,管理员将恶意链接加入到钉钉管理后台链接安全板块中,实现跳转拦截。

5. 查询恶意链接点击情况,潜在受害员工。

A6:

都没有绝对安全的产品,也引用一下钉钉官网的处理方法:

1. 账号安全验证机制 加强登录验证,实施多因素认证,防止被盗账号被用于恶意拉群或发送信息 对短时间内大量拉群、添加好友或发送消息的行为进行实时监控和限制

2. 消息内容安全扫描 对群聊和私信内容进行实时安全扫描,识别和拦截已知的恶意链接和钓鱼信息 建立可疑消息特征库,自动标记和拦截可能包含"银狐"病毒的文件或链接

3. 应用商店安全审核 加强对钉钉应用市场中第三方应用的审核,防止恶意应用伪装成官方工具。对应用权限进行严格控制,限制可能被滥用的功能

A7:

我们限制了拉群上线100人,但是实际上你搞全员组织,他会给你拉成N多个100人群,我们上次就是这样

A8:

还是要侧重几点:

1、针对远控木马的用户异常行为检测,后进程行为查杀

2、跟用户宣传银狐相关和钓鱼相关等知识内容,内部多做钓鱼演练和考核增强意识;

3、增强监控能力,能够在出现远控行为时候能够快速反应

4、拉群限制起不了什么作用,以及检测信息内容,黑客方的升级迭代很快,以及不能单纯靠用户端的杀毒能力,基本都会做面杀市面上的杀毒基本做不了啥,还是要关注后续用户行为的异常管理和监控管理。

A9:

业务场景麻烦,我公司在4月份中一次,杀毒软件还是不行,一旦绕过就等于垃圾。现在企业微信不是还有网络异常行为检测,检测到就不给登入,所以还是要基于行为来做检测还有做好意识宣导,以及监控响应,至于这个厂家来实现的,企业主导不了。

其实银狐本质也不是聊天软件的问题。毕竟没有钉钉,还有飞书,还有企微,还有微信,一大堆的场景。本质还是远控,就算不搞钓鱼信息也可以做横向攻击和勒索挖矿操作。

A10:

事前:培训;病毒扫描(后台开启自动拦截钓鱼);敏感词管控(限制补贴、退税等关键字);功能限制(限制全员拉群禁用ding日程附件发送)

事中:实时阻断(冻结异常账号,撤回异常消息)终端隔离(强制断网等)

事后:行为审计:分析日常,定位感染源;消息溯源

基础加固:关闭开机自启,自动下载,开启防篡改,锁屏策略等。

A11:

病毒伪装成常见应用,三部曲,杀毒 宣贯 统一入口。 银狐为了控制电脑会用钩子,拦截非常见签名应用或进程的钩子行为就行了。

A12:

钉钉近期不是上线了个威胁情报检测模块么?检测到外连c2地址直接闪退

A13:

飞书这块做的还是不错的,还有专用的后台安全设置

A14:

1、终端管理严格限制聊天软件的安装权限,原则上每台终端仅允许安装一款经过审批的即时通讯工具。

2、如发现群聊中已有病毒文件传播:

管理员应立即在群内发布安全警示,告知用户风险并避免点击可疑文件;第一时间将恶意文件发送者移出群聊,阻断传播源。

3、对已感染用户采取如下应急措施:立即退出所有聊天软件;上线并进行应急清理,清除病毒驻留项。

4、防范后续感染建议:部署EDR(终端检测与响应)系统,实时监测并阻断可疑行为;及时更新杀毒软件病毒库,添加该病毒样本哈希值至黑名单。

A15:

微信、企业微信、各种办公IM软件,都有可能中招。现在我们这边的,强制更新版本,安全措施更严格,还要多发通知提醒,强化安全意识。

A16:

最简单的,还是那句话,加强意识培训。私自拉群一律无视。真有需求先私聊再拉群

A17:

所有的管理都是人的管理,基于这些原则,人的意识培养更重要

A18:

安全宣导,海报先推送一波;建立上报机制,用户侧举报异常群或者异常账号给予一定奖励;钉钉日志侧监控员工频繁拉群及 转发预警;结合威胁情报上网行为管理 ipguard 零信任等拉黑域名。

A19:

只下载公司软件库内的软件避免外来软件入侵

Q:面对日常暴露的安全漏洞,如何打破安全、业务等部门间的壁垒,建立高效闭环的漏洞运营体系?

A20:

漏洞修复制度,严重漏洞3-7天内修复,高危漏洞2周内修复,中危漏洞1个月内修复,低危可选择性修复。如有没法修复的漏洞,寻找缓解的解决方案。季度/年度统计漏洞修复情况,下个周期继续优化漏洞管理办法。

A21:

漏洞管理系统,漏洞管理和整改落实到个人手里

A22:

自研的(漏洞管理系统),这样才能符合业务架构和打通组织架构

A23:

我的战略是在各部门之间当混子,混脸熟,混个好说话

A24:

从经验上来说,核心在于自动化协同与智能联动。

自动化阻断:自动化编排(SOAR等)

剧本化流程:预置应急处理剧本,联动资产管理系统精准定位,自动下发修复策略

阶梯解封机制:结合白名单、情报、地理位置对封禁ip智能过滤,减少误封,避免业务中断

双模式切换:区分重保/日常封堵策略,通过引擎协调,比如重保全自动阻断,日常保留人工。

简单点就这几条比较好用

A25:

邮件抄送领导,发送业务。没有强监管,那是难上加难。只能给领导去推,你电话call 也没啥用。

A26:

首先建立完整的机制,从发现漏洞,提起工单,漏洞修复进度,修复漏洞后的复测,完成修复,形成闭环。

A27:

“我们没有高危漏洞,有也是不影响业务的,别乱动,搞坏了你负责!”

A28:

1、部门领导或公司要重视安全,这是前提;

2、建立安全jira等提问题、处理问题,验证问题流程的安全机制;

3、每月设置红黑榜,对安全问题修复公告,和个人绩效挂钩。

A29:

对外应用,建立SRC制度,设立红黑榜。

对内应用,办公机改造为云办公,桌面限制启动的进程;漏洞不用修了。

A30:

先有制度,再有流程。你管理制度先行,都认同,那就制定流程,该怎么样怎么样。别让业务BB那么多。有其他情况,打申请,做说明。

re:先有控制能力,才有制度和流程,解决问题了再验证

A31:

这个最主要的领导层重视,给安全部门权限,定制度,奖惩制度,不修就罚钱

re:不休罚钱,那更加推不下去的。我们之前的罚则是,不修导致安全事件的产生,就会被处罚。没发生事情,基本也是睁一只眼闭一只眼

A32:

将漏洞修复等纳入兄弟部门okr,最好资产管理快速定位到漏洞修复责任人,安全得对漏洞进行真实风险评估,别一次发成百上千个洞出去

A33:

一般大集团top都有安全运营中心,由他们接入各部门成员单位的感知系统、收集、监测漏洞和扫描漏洞然后汇总。统一下发到各成员单位相关负责人。

也就是说需要打通个生产环境的soc,统一syslog到运营中心然后在筛选排列优先级下发告知 ,由业务负责人修复后通过系统反馈给运营中心,关闭漏洞,形成闭环。

A34:

加强沟通呗,三步走,平级之间先沟通,沟通不了找他上级沟通,最后让自己上级跟他上级沟通

re1:确实,领导让推动修复就推动,尽到提醒义务就行

re2:不痛一次,很难给一些形而上学的领导讲清楚所谓轻重缓急

Q:重保期间的7*24小时快速相应怎么做才能省力又省心?

A35:

省力又省心的话那就是用钱砸厂商

A36:

托管服务吧,花钱风险转移,也省心

A37:

大概总结一下,希望有帮助

核心框架

组织协同:建立专职漏洞管理团队,安全牵头,明确开发、运维、业务职责。避免扯皮;建立部门安全接口人(BP)制,推动安全要求落地。

流程嵌入:标准化流程:漏洞发现-评估-修复-验证-闭环;开发流程嵌入安全卡点。

工具与AI赋能:用漏洞管理平台实时跟踪进度,AI自动分类:威胁情报驱动修复顺序,动态调整。

制度保障:跨部门例会同步进展,KPI绑定漏洞修复率;漏洞奖惩机制驱动。

A38:

mss线上+线下安服7x24h就行。

A39:

监控脚本+不定时发送变动的机器人。

A40:

第一,上次说过的,某地单位使用的方法是,IM软件若干分钟不操作,锁定界面

第二,只有一个粗的思路,某些网游反外挂,是可以识别真实键盘鼠标输入和脚本、远程控制输入的,不知道这点能不能用在IM防护上

目前看来,不光是漏洞管理,整个安全专业的情况,如果单位重视,一般2种

1、出事以后单位损失大,即使监管不要求,自己也会搞

2、监管直接回处罚、考核单位,而且是处罚考核很肉疼的那种其他情况,别的部门只会觉得是安全专业戏太多,拿鸡毛当令箭。

A41:

有熟人的单位是(安全专业+生产专业)(公司人员+厂商人员)4个维度724排班,一般适用于特别重要的活动保障或者hvv。不然连紧急关停可能都做不到(该不该关、以及关停的操作命令啥的)。

A42:

如果是BAU阶段,未修复漏洞统一进入风险管理平台,设修复Deadline

A43:

其实对甲方来说都很省力,干活的都是乙方。最省力的方式莫过于安抚好乙方。

A44:

省力省钱的方案就是花钱呗;多找几个安服厂商,比如从斗象买点人,从四叶草买点人 再从长亭买点人。另外想平时也省心直接上 安全运营中心外包的模式,类似某个无人机公司的玩法

原文链接:谷歌官宣组建“网络攻击部门”,美国网络安全战略转向“以攻代防” | 银狐病毒的扩散防控;如何建立高效闭环的漏洞运营体系